Scopri istantaneamente quali fornitori rappresentano il rischio maggiore

alla tua azienda!

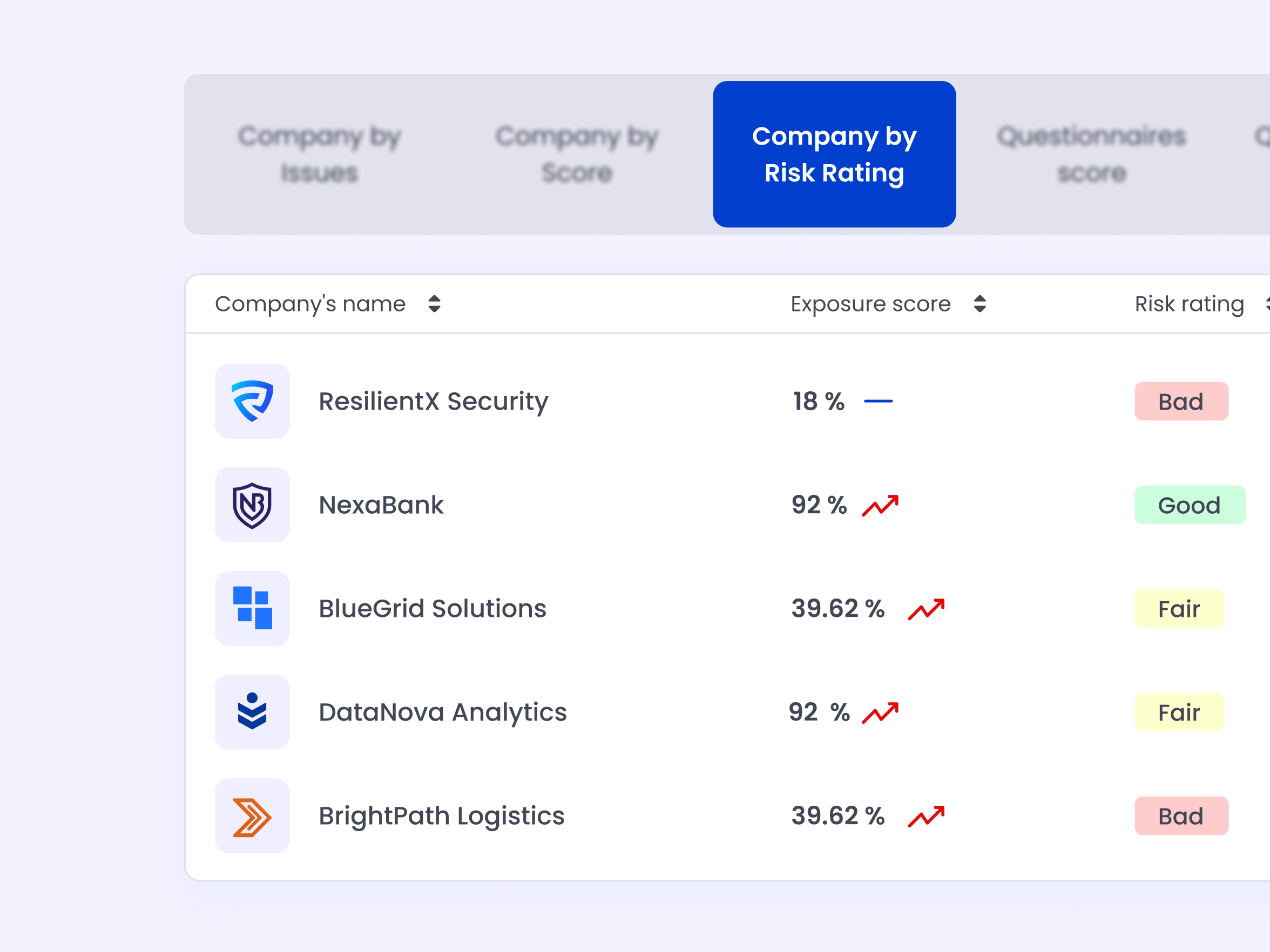

01. Valutazione del rischio in tempo reale per tutti i fornitori

Tieni traccia della posizione informatica di ogni fornitore man mano che si evolve. Non solo una volta all'anno.

Aggiornamenti continui: I punteggi vengono aggiornati regolarmente in base a nuove esposizioni, vulnerabilità e informazioni sulle minacce.

Consapevole del contesto: Comprendi non solo «cosa c'è che non va» ma «perché è importante» nel tuo contesto aziendale.

Zero input manuale: Non è necessario attendere questionari o verifiche.

.svg)

02. Logica di punteggio personalizzabile in base all'impatto aziendale

Regola i fattori di ponderazione del rischio in base al ruolo e all'importanza di ciascun fornitore.

Su misura per te: Imposta soglie personalizzate in base al tipo di fornitore, alla criticità e agli obiettivi di conformità.

Allineamento tra reparti: Coinvolgi gli appalti e gli uffici legali nella definizione del significato di «rischio elevato».

Trasparenza totale: Mostra come vengono calcolati i punteggi e cosa comporta il rischio.

03. Flussi di correzione o rivalutazione con attivazione automatica

Trasforma le informazioni in azioni senza muovere un dito.

Fasi successive automatizzate: Attiva una rivalutazione, richiedi documenti o revisioni quando i punteggi di rischio superano le soglie.

Flussi di lavoro intelligenti: Assegna proprietari, scadenze e follow-up. Non è richiesto alcun inseguimento manuale.

Percorso di controllo: Monitora quali azioni sono state intraprese e perché per una copertura completa della conformità.

.svg)

01. Valutazione del rischio in tempo reale per tutti i fornitori

Tieni traccia della posizione informatica di ogni fornitore man mano che si evolve. Non solo una volta all'anno.

Aggiornamenti continui: I punteggi vengono aggiornati regolarmente in base a nuove esposizioni, vulnerabilità e informazioni sulle minacce.

Consapevole del contesto: Comprendi non solo «cosa c'è che non va» ma «perché è importante» nel tuo contesto aziendale.

Zero input manuale: Non è necessario attendere questionari o verifiche.

02. Logica di punteggio personalizzabile in base all'impatto aziendale

Regola i fattori di ponderazione del rischio in base al ruolo e all'importanza di ciascun fornitore.

Su misura per te: Imposta soglie personalizzate in base al tipo di fornitore, alla criticità e agli obiettivi di conformità.

Allineamento tra reparti: Coinvolgi gli appalti e gli uffici legali nella definizione del significato di «rischio elevato».

Trasparenza totale: Mostra come vengono calcolati i punteggi e cosa comporta il rischio.

03. Flussi di correzione o rivalutazione con attivazione automatica

Trasforma le informazioni in azioni senza muovere un dito.

Fasi successive automatizzate: Attiva una rivalutazione, richiedi documenti o revisioni quando i punteggi di rischio superano le soglie.

Flussi di lavoro intelligenti: Assegna proprietari, scadenze e follow-up. Non è richiesto alcun inseguimento manuale.

Percorso di controllo: Monitora quali azioni sono state intraprese e perché per una copertura completa della conformità.

.svg)

» ResilientX Security ci ha aiutato a identificare quali fornitori presentavano il rischio di esposizione più elevato ancor prima di rispondere a un questionario. »

Responsabile IT, azienda di produzione

Pronti a vedere di persona?

Prova tu stesso tutte le funzionalità della piattaforma. Nessun impegno e nessuna carta di credito!

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)