Supply Chain

e tutti gli asset esposti

In tutta la tua Perimetro digitale

e il tuo Catena di fornitura

.svg)

La gestione del rischio dei fornitori per la conformità è completamente automatizzata!

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

Scopri e monitora continuamente l'intero perimetro esterno

.svg)

Cosa puoi fare:

Identifica automaticamente tutte le risorse digitali esposte, incluso lo shadow IT.

Monitora le modifiche, le nuove esposizioni o i servizi non configurati correttamente.

Ricevi avvisi in tempo reale su vulnerabilità o comportamenti sospetti.

Perché è importante:

Non puoi proteggere ciò che non vedi.

L'IT ombra e gli asset dimenticati sono i principali obiettivi degli aggressori.

ResilientX Security ti aiuta a eliminare i punti ciechi.

Rileva i problemi critici relativi al codice prima che vengano pubblicati

Cosa puoi fare:

Scansiona continuamente GitHub, GitLab o Bitbucket alla ricerca di segreti e CVE esposti.

Genera una distinta base software (SBOM) per tenere traccia delle dipendenze.

Assegna priorità ai risultati in base alla gravità, alla sfruttabilità e all'impatto aziendale.

Perché è importante:

Le vulnerabilità del codice possono portare a violazioni catastrofiche.

Catturali prima che lo facciano gli hacker.

Non rallentare il tuo team di sviluppo.

.svg)

Proteggi i tuoi ambienti AWS, Azure e GCP con facilità

.svg)

Cosa puoi fare:

Monitora continuamente i servizi cloud per individuare violazioni delle policy e configurazioni errate.

Mappa la tua configurazione rispetto a framework come ISO 27001, NIST, PCI-DSS.

Rileva i bucket di storage aperti, l'IAM eccessivamente permissivo e i servizi esposti.

Perché è importante:

Gli ambienti cloud si evolvono rapidamente e gli errori sono facili da commettere.

Aumenta la tua visibilità e il tuo controllo.

Rimani sicuro e conforme.

.svg)

Individua le credenziali trapelate prima che lo facciano gli aggressori

.svg)

Cosa puoi fare:

Monitora le credenziali aziendali nel deep/dark web e nei database delle violazioni.

Ricevi avvisi sul riutilizzo delle credenziali o sulle combinazioni ad alto rischio.

Notifica automaticamente gli utenti interessati o attiva la reimpostazione della password.

Perché è importante:

La maggior parte delle violazioni inizia con una password compromessa.

Molte fughe di credenziali si trovano in fonti semi private.

Agisci rapidamente e blocca l'attacco prima che inizi.

.svg)

Semplifica il processo di gestione del rischio

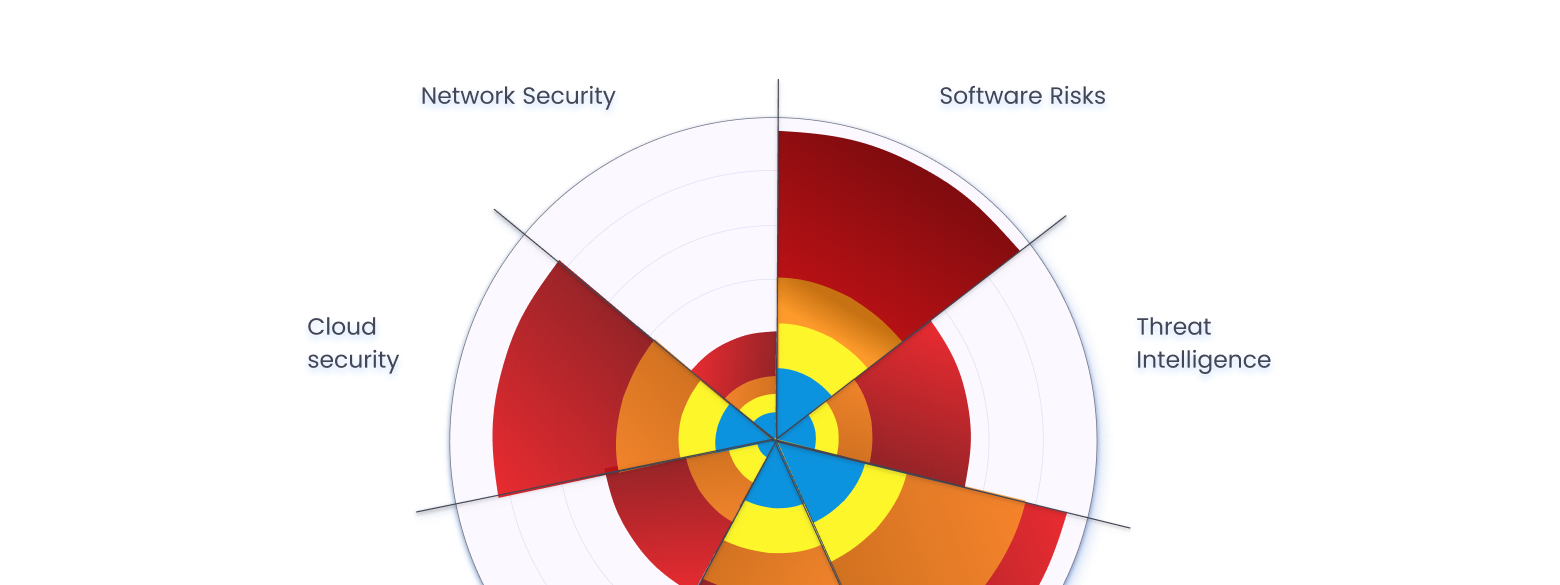

Ottieni visibilità e controllo completi sulla tua superficie di attacco. Identifica le vulnerabilità, assegna priorità ai rischi e agisci con precisione.

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)